Befehlsverteilung im virtuellen Netzwerk

Einfache Berechtigungsänderung per Software

blueSmart funktioniert im Gegensatz zu vielen anderen elektronischen Schließsystemen ohne das aufwändige Verlegen von Kabeln zu den Türkomponenten. Ihr großer Vorteil: Sie sparen Zeit und Kosten bei der Installation. Gleichzeitig bleiben Sie bei Berechtigungsänderungen flexibel! Für diese Funktion werden lediglich Aufbuchleser online angebunden.

Kabellose Verteilung von Informationen und Befehlen

Zugangsberechtigungen und Sperrbefehle verbreiten sich durch ein intelligentes Zusammenspiel von Identmedien und Türkomponenten, in Kombination mit der zentralen Verwaltungssoftware und Aufbuchlesern.

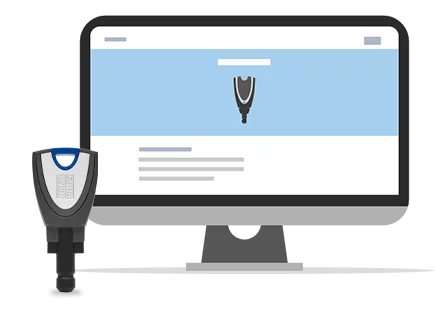

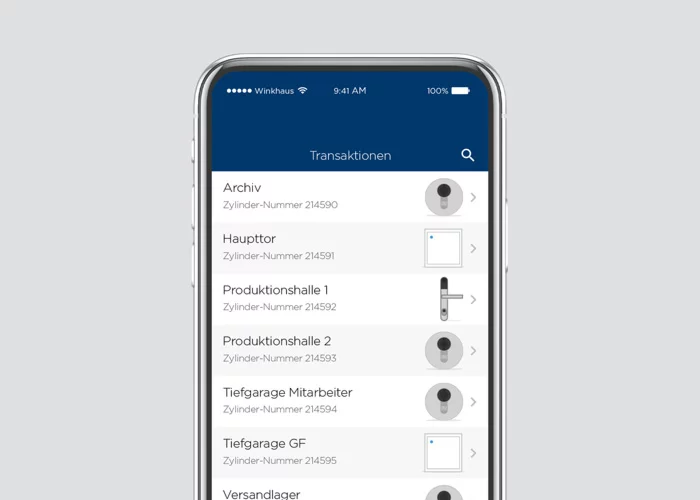

Vom Identmedium zur Türkomponente und …

Direkt nach Kontakt des Identmediums mit dem Aufbuchleser sind neue Zutrittsberechtigungen für den eigenen Schlüssel wirksam. Gleichzeitig werden innerhalb kurzer Zeit weitere Berechtigungsänderungen im virtuellen Netzwerk wirksam und werden zurückprotokolliert, so dass immer für eine aktuelle Datenbank der Schließanlage gesorgt ist.

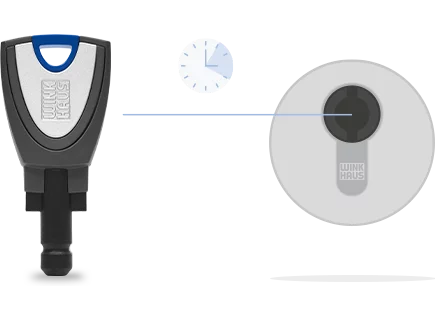

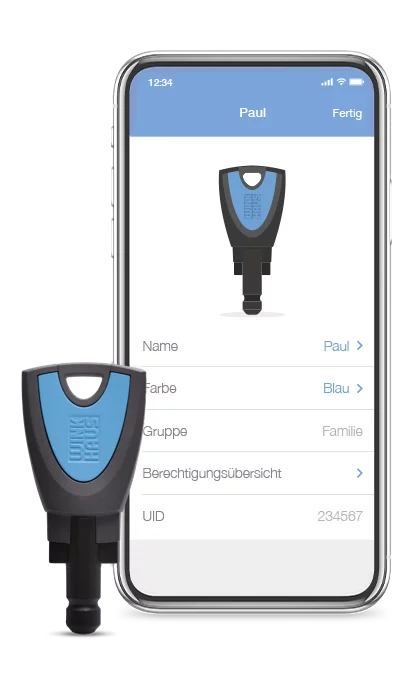

… vom Schlüssel zum Zylinder

Alle Schlüssel sind mit einem leistungsfähigen Chip ausgestattet und speichern die programmierten Zutrittsberechtigungen und Befehle, die sie bei Kontakt mit den betroffenen Türkomponenten weitergeben.

In kürzester Zeit auf dem neusten Stand

Die virtuelle Informationsverteilung ermöglicht eine ungewohnt hohe Geschwindigkeit.

Kontaktieren Sie uns.

Sie haben Rückfragen oder würden gerne ein Angebot für ein konkretes Projekt erhalten? Wir helfen Ihnen gerne weiter.

Oder Sie schreiben uns eine Mail: zutrittsorganisation@winkhaus.de